NSA ANT Kataloğu

Bu madde, öksüz maddedir; zira herhangi bir maddeden bu maddeye verilmiş bir bağlantı yoktur. (Eylül 2022) |

NSA ANT kataloğu, Amerika Birleşik Devletleri Ulusal Güvenlik Ajansı (NSA) Özel Erişim Operasyonları (TAO) tarafından siber izleme için Gelişmiş Ağ Teknolojisi (ANT) Bölümü tarafından kullanılabilen 50 sayfalık sınıflandırılmış bir doküman listeleme teknolojisidir. Çoğu cihaz halihazırda operasyonel olarak tanımlanmıştır ve ABD ile Five Eyes ittifakı üyeleri tarafından kullanılabilir durumdadır. 30 Aralık 2013'te kataloğu halka yayınlayan Der Spiegel'e göre, "Liste, NSA çalışanlarının hedeflerinin verilerine erişmek için ANT bölümünden teknoloji sipariş edebileceği bir posta siparişi kataloğu gibi görünmektedir."[1][2][3][4][5][6][7][8][9] Belge 2008 yılında oluşturulmuştur.[10]

Güvenlik araştırmacısı Jacob Appelbaum, Almanya'nın Hamburg kentindeki Kaos İletişim Kongresi'nde bir konuşma yaptı ve aynı zamanda yayınladığı Der Spiegel makalesininde NSA'nın ABD ve uluslararası gözetim çabalarında kullandığı teknikleri ayrıntılı olarak detaylandırdı.[6][11]

Katalogdaki ürünlerin fiyatları (genellikle yazılım için) ücretsiz olmakla birlikte 250.000 ABD Dolarına kadar çıkabilmektedir.[1]

Geçmiş[değiştir | kaynağı değiştir]

Der Spiegel, 2013 yılında Jacob Appelbaum, Judith Horchert ve Christian Stöcker tarafından ortaklaşa yazılan NSA'nın "araç çantasını" ortaya koyan bir makale yayınladı. Belgenin kaynakları açıklanmadı. Makale eski NSA yüklenicisi Edward Snowden[12] tarafından sızdırılan belgelere sahip olan haber ajanslarından birinden gelirken, güvenlik uzmanı Bruce Schneier, "TAO kataloğunun Snowden belgelerinden geldiğine inanmadığını, dışarıda ikinci bir sızıntıcı olabileceğini" söyledi.[12][13]

Belgede açıklanan istismarlar çoğunlukla Apple,[14] Cisco, Dell, Juniper Networks, Maxtor, Seagate ve Western Digital dahil olmak üzere ağırlıklı olarak ABD şirketleri tarafından üretilen cihazları hedeflemektedir, ancak belgede bu şirketlerin suç ortağı olduğunu gösteren hiçbir şey yoktur.[1][15] Der Spiegel, NSA'nın DROPOUTJEEP adlı bir ANT ürünü kullanarak iPhone'lara yazılım enjekte edebildiğini açıkladıktan sonra Apple, NSA casus yazılımı hakkında önceden bilgi sahibi olduğunu bildiren bir açıklama yayınladı ve müşterilerini güvenlik saldırılarına karşı korumak için "arkasında kim olursa olsun" adımlar atacaklarını belirtti.[16] Cisco, bilgisayar korsanlığı güvenlik açılıklarını araştırmak için Cisco Ürün Güvenliği Olay Yanıt Ekibi'ni (PSIRT) topladı.[17]

Kabiliyet listesi[değiştir | kaynağı değiştir]

NSA ANT belgesi, NSA'nın kullanabileceği donanım ve yazılım gözetim teknolojisine yönelik kodlu kelime referanslarını içerir.[18]

- BULLDOZER: NSA personelinin bir sistemi kablosuz olarak uzaktan kontrol etmesini sağlayan gizli bir kablosuz köprü oluşturan teknoloji.[15][19]

- CANDYGRAM: GSM cep telefonu kulesini taklit eden 40.000 $'lık bir tripwire cihazı.

COTTONMOUTH-I - COTTONMOUTH: (sağdaki resme bakın) Hedef makineye gizli uzaktan erişim sağlayan, Truva atı yazılımını kurmak ve kablosuz köprüler çalışmak üzere kullanılabilen modifiye edilmiş USB ve Ethernet konektörleri ailesi.[20] COTTONMOUTH-I dijital çekirdek olarak TRINITY ve RF alıcı-verici olarak HOWLERMONKEY kullanan bir USB fişi. 2008 yılında maliyeti 50 adet için 1M $'ın biraz üzerindeydi.

- COTTONMOUTH-II bir USB soketine (fişin yerine) yerleştirilmiştir ve 50 birim başına sadece 200.000 $'a mal olur, ancak konuşlandırılmış bir sisteme dönüşmesi için hedef makineye daha fazla entegrasyon gerektirmektedir.

- COTTONMOUTH-III, 50 birim için yaklaşık 1,25 M $'lık bir Ethernet yığını ve USB fişidir.

- CROSSBEAM "ses verilerini toplayabilen ve sıkıştırabilen bir GSM iletişim modülü"[21]

- CTX4000: "Net dışı" bilgilerin kurtarılması için bir hedef sistemi "açığa çıkaran" sürekli dalga radar cihazı.[22]

- CYCLONE-HX9: GSM Baz İstasyonu Yönlendiricisi

- DEITYBOUNCE: Anakart BIOS ve RAID denetleyicileri aracılığıyla Dell PowerEdge sunucularına arka kapı yazılım implantı yerleştiren teknoloji.[23][24]

- DROPOUTJEEP: "Apple iPhone telefonlarına özel SIGINT işlevselliği sağlamak için modüler görev uygulamalarını kullanan bir yazılım implantı. Bu işlev, dosyaları cihazdan uzaktan aktarma/çekme yeteneği içerir. SMS alma, kişi listesi alma, sesli posta, coğrafi konum, canlı ses yakalama, kamera yakalama , baz istasyonu konumu, vb. SMS mesajlaşma veya GPRS veri bağlantısı üzerinden komut, kontrol ve veri sızması meydana gelebilir. İmplant ile tüm iletişim gizli ve şifreli olacaktır."[8]

- EBSR, "dahili 802.11/GPS/ahize kapasitesine sahip üç bantlı aktif bir GSM baz istasyonudur"[25]

- ENTOURAGE

- FEEDTROUGH: Juniper Networks güvenlik duvarlarına nüfuz edebilen ve NSA tarafından dağıtılan diğer yazılımların ana bilgisayarlara yüklenmesine olanak tanıyan yazılım.[1][9][26]

FIREWALK - FIREWALK: (sağdaki resme bakın) HOWLERMONKEY RF alıcı-vericisi kullanılarak verilerin radyo teknolojisiyle enjekte edilmesine veya izlenmesine ve aktarılmasına izin veren standart bir RJ45 soketi gibi görünen bir cihaz.[27] Örneğin, bununla hedef bilgisayara bir VPN oluşturulabilir. 2008 yılında maliyeti: 50 adet için 537.000 $'dır.

- FOXACID: Paket düzeyinde casus yazılım bulaştırabilen "kuantum eki" kullanarak casus yazılım yükleyebilen teknoloji. (FOXACID, NSA ANT kataloğunun bir parçası olabileceği veya olmayabileceği için numaralandırılmamıştır; kaynaklar farklıdır.)

- GENESIS

- GINSU: Bilgisayarda PCI veri yolu aygıtı kullanan ve sistem önyüklemesinde kendini yeniden yükleyebilen teknoloji.[28]

- GOPHERSET: Telefonu uzaktan gönderilen komutlarla kontrol etmek için telefonun SIM kartının API'sını (SIM Araç Kiti veya STK) kullanan GSM yazılımı.[29]

- GOURMETTROUGH: Belirli Juniper Networks güvenlik duvarları için kullanıcı tarafından yapılandırılabilen kalıcı implant.[22]

- HALLUXWATER: Huawei Eudemon güvenlik duvarları için arka kapıdan yetkisiz erişim kazanma yazılımı.[22]

- HEADWATER: Huawei yönlendiricilerinde bir paket düzeyinde casus yazılım bulaştırabilen "kuantum eki" kullanarak casus yazılım yükleyebilen kalıcı arka kapı teknolojisi.[22]

HOWLERMONKEY - HOWLERMONKEY: (sağdaki resme bakın) Sistemlerden veri alınmasını veya uzaktan kontrol edilmesini sağlayan (dijital işlemciler ve çeşitli implantasyon yöntemleri ile birlikte) bir RF alıcı-verici.

- IRATEMONK: Maxtor, Samsung, Seagate ve Western Digital tarafından üretilen sabit disklerin bellenimine (firmwarelerine) sızabilen teknoloji.[30]

- IRONCHEF: Kendini bir bilgisayar I/O BIOS'una kurarak ağlara "bulaştırabilen" teknoloji. IRONCHEF ayrıca casus yazılım REGIN ile bağlantılı olan "Straitbizarre" ve "Unitedrake" i de içerir.[31]

- JUNIORMINT

- JETPLOW: Cisco PIX serisinde ve ASA güvenlik duvarlarında kalıcı bir arka kapı oluşturmak için implante edilebilen bellenim.[22]

- LOUDAUTO: 30$'lık ses tabanlı RF retro-reflektör dinleme cihazı.[22]

TRINITY - MAESTRO-II: diğer birçok ürünün donanım çekirdeği olarak işlev gören yaklaşık bir kuruş büyüklüğünde çok yongalı bir modül. Modül 66 MHz ARM7 işlemci, 4 MB flaş, 8 MB RAM ve 500.000 geçitli bir FPGA içeriyor. Birim maliyet: 3000–4000 $'dır (2008'de). HC12 mikrodenetleyicisine dayanan önceki nesil modüllerin yerini alır.

- MONKEYCALENDAR: Cep telefonunun konumunu kısa mesajla gizlice ileten yazılım.

- NEBULA

- NIGHTSTAND: Microsoft Windows açıklıklarını kablosuz olarak 12,8 kilometreye kadar olan mesafeden yükleyen taşınabilir sistem.[22]

- NIGHTWATCH: VAGRANT sinyallerinden video verilerini yeniden yapılandırmak ve görüntülemek için kullanılan taşınabilir bilgisayar; CTX4000 gibi bir radar kaynağı ile birlikte hedefi açığa çıkarmak ve ondan veri almak amacıyla kullanılır.

- PICASSO: Cep telefonu konum verilerini toplayabilen, meta verileri çağırabilen, yakındaki konuşmaları dinlemek için telefonun mikrofonuna erişebilen yazılım.[29]

- PHOTOANGLO: CTX4000'in yerini alacak bir radar sistemi geliştiren bir NSA /GCHQ ortak projesi.[22]

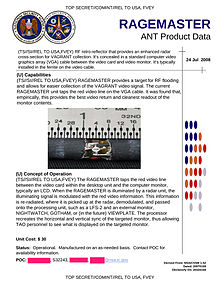

- RAGEMASTER: (yukarıdaki resme bakın, sağ) NSA'nın hedeflenen bir masaüstü monitörde ne olduğunu görebilmesi için video sinyalini hedef bilgisayarının VGA sinyal çıkışından gizlice alan 30$ 'lık cihaz. Uzak bir radarla çalışır ve VGA kırmızı sinyalini (çoğu DVI portundan da gönderilir) yeniden yaydığı RF sinyaline modüle ederek yanıt verir; bu iletim yöntemi VAGRANT olarak adlandırılmıştır. RAGEMASTER genellikle hedef kablonun ferrit şok bobinine takılır/gizlenir. Orijinal dokümanlar 2008-07-24 tarihlidir. Birkaç alıcı/demodülasyon cihazı mevcuttur, ör. NIGHTWATCH.[6]

- SCHOOLMONTANA: DNT implantlarını JUNOS tabanlı (FreeBSD varyantı) J serisi yönlendiriciler/güvenlik duvarlarında kalıcı yapan yazılım.[22]

- SIERRAMONTANA: DNT implantlarını JUNOS tabanlı M serisi yönlendiriciler/güvenlik duvarlarında kalıcı yapan yazılım.[22]

- STUCCOMONTANA: DNT implantlarını JUNOS tabanlı T serisi yönlendiriciler/güvenlik duvarlarında kalıcı yapan yazılım.[22]

- SOMBERKNAVE: Bir Windows XP sistemine implante edilebilen ve NSA merkezinden uzaktan kontrol edilmesini sağlayan yazılım.

- SOUFFLETROUGH: Juniper Networks SSG300 ve SSG500 serisi güvenlik duvarlarını bozan BIOS enjeksiyon yazılımı.[22]

SPARROW II - SPARROW II: (sağdaki resme bakın) İHA'lar da dahil olmak üzere WLAN koleksiyonu için kullanılması amaçlanan küçük bir bilgisayar. Donanım: IBM Power PC 405GPR işlemci, 64 MB SDRAM, 16 MB dahili flaş, 4 mini PCI yuvası, CompactFlash yuvası ve 802.11 B/G donanımı. Linux 2.4 çekirdeğinde BLINDDATE yazılım paketini çalıştırıyor. Birim fiyatı (2008): 6000 $'dır.

- SURLYSPAWN: İnternet bağlantısı olmayan uzak bilgisayarlarda kullanılabilen tuş vuruşu izleme teknolojisi.

- SWAP: FreeBSD, Linux, Solaris veya Windows işletim sistemi çalıştıran çok işlemcili sistemlerin BIOS'unu yeniden flaşlayan teknoloji.

- TAWDRYYARD

- TOTECHASER

- TOTEGHOSTLY: Tam uzaktan kontrole izin veren Windows cep telefonuna implante edilebilen yazılım.

- TRINITY: (sağdaki resme bakın) 180 MHz ARM9 işlemci, 4 MB flaş, 96 MB SDRAM ve 1 milyon kapılı FPGA kullanan daha yeni ve daha güçlü çip modülü. Boyutu bir kuruştan daha küçük. Tahmini maliyet (2008) 100 adet için 625.000 $'dır.

- WATERWITCH: Operatörün yakındaki bir cep telefonunun tam yerini bulmasını sağlayan taşınabilir bir "sonlandırma aracı".

- WISTFULTOLL

Ayrıca bakınız[değiştir | kaynağı değiştir]

- Computer and Internet Protocol Address Verifier (CIPAV) — FBI trojanı

- Duqu — casus solucan

- Equation Group - NSA'ya bağlı olduğundan şüphelenilen son derece gelişmiş gizli bir bilgisayar casusluk grubu

- FinFisher — çeşitli devletler tarafından kullanılan özel sektör truva atı

- MiniPanzer and MegaPanzer — İsviçre devleti destekli truva atları

- R2D2 (trojanı) — Alman devleti destekli bir truva atı

- TEMPEST — Elektromanyetik koruma için NSA standartları

- WARRIOR PRIDE — daha yeni (2010) Akıllı telefonlara karşı NSA/GCHQ özellikleri

- Communications Assistance for Law Enforcement Act - CALEA

- Tempora

- NSA Playset

Kaynakça[değiştir | kaynağı değiştir]

- ^ a b c d Appelbaum, Jacob; Stöcker, Christian (29 Aralık 2013). "Shopping for Spy Gear: Catalog Advertises NSA Toolbox". Der Spiegel. 20 Nisan 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 1 Ocak 2014.

- ^ Hathaway, Jay (30 Aralık 2013). "The NSA has nearly complete backdoor access to Apple's iPhone". Daily Dot. 31 Aralık 2013 tarihinde kaynağından arşivlendi. Erişim tarihi: 1 Ocak 2014.

- ^ Condliffe, Jamie (31 Aralık 2013). "The NSA Has Crazy Good Backdoor Access to iPhones". Gizmodo. 1 Ocak 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 1 Ocak 2014.

- ^ Edwards, Jim (30 Aralık 2013). "DOCUMENTS: NSA Has 'A 100% Success Rate' Putting Spyware On iPhones". Business Insider. 31 Aralık 2013 tarihinde kaynağından arşivlendi. Erişim tarihi: 1 Ocak 2014.

- ^ "De l'interception de colis à l'espionnage de l'écran, inventaire des outils de la NSA". Le Monde. 30 Aralık 2013. 1 Ocak 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 1 Ocak 2014.

- ^ a b c Satter, Raphael (30 Aralık 2013). "Privacy Advocate Exposes NSA Spy Gear at Gathering". ABC News. 31 Aralık 2013 tarihinde kaynağından arşivlendi. Erişim tarihi: 1 Ocak 2014.

- ^ Hardawar, Devindra (31 Aralık 2013). "The iPhone has reportedly been fully hacked by the NSA since 2008 (Update: Apple denies working with NSA)". Venture Beat. 31 Aralık 2013 tarihinde kaynağından arşivlendi. Erişim tarihi: 1 Ocak 2014.

- ^ a b Kain, Erik (30 Aralık 2013). "The NSA Reportedly Has Total Access To The Apple iPhone". Forbes. 31 Aralık 2013 tarihinde kaynağından arşivlendi. Erişim tarihi: 1 Ocak 2014.

- ^ a b Zetter, Kim (30 Aralık 2013). "NSA Hackers Get the 'Ungettable' With Rich Catalog of Custom Tools". Wired. 1 Ocak 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 1 Ocak 2014.

- ^ Lawler, Richard (31 Aralık 2013). "Leaked documents detail 2008 NSA program to hack and remote control iPhones". Engadget. 1 Ocak 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 1 Ocak 2014.

- ^ Mick, Jason (31 Aralık 2013). "Tax and Spy: How the NSA Can Hack Any American, Stores Data 15 Years". Daily Tech. 24 Ağustos 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 1 Ocak 2014.

- ^ a b Kirk, Jeremy (30 Aralık 2013). "The NSA intercepts computer deliveries to plant spyware". Computerworld. ISSN 0010-4841. 1 Ocak 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 9 Eylül 2014.

- ^ Stiennon, Richard. "Is There A Second NSA Leaker?". 21 Haziran 2020 tarihinde kaynağından arşivlendi. Erişim tarihi: 29 Nisan 2020.

- ^ Campbell, Mickey (30 Aralık 2013). "NSA worked on iPhone spyware to remotely monitor users, leaked documents show". Apple Insider. 1 Ocak 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 1 Ocak 2014.

- ^ a b Gallagher, Sean (31 Aralık 2013). "Your USB cable, the spy: Inside the NSA's catalog of surveillance magic". Ars Technica. 31 Aralık 2013 tarihinde kaynağından arşivlendi. Erişim tarihi: 1 Ocak 2014.

- ^ Hughes, Neil (31 Aralık 2013). "Apple says it was unaware of NSA's iPhone spying, vows to defend customers' privacy". Apple Insider. 1 Ocak 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 1 Ocak 2014.

- ^ Brandon, Russell (30 Aralık 2013). "The NSA's elite hackers can hijack your Wi-Fi from 8 miles away". The Verge. 31 Aralık 2013 tarihinde kaynağından arşivlendi. Erişim tarihi: 1 Ocak 2014.

- ^ Elmer-DeWitt, Philip (31 Aralık 2013). "Apple, Jacob Appelbaum and the National Security Agency". Fortune. 1 Ocak 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 1 Ocak 2014.

- ^ GINSU NSA ANT catalog page: File:NSA_GINSU.jpg (not publicly known to have its own page in the catalog)

- ^ Hesseldahl, Arik (30 Aralık 2013). "You Won't Believe All the Crazy Hardware the NSA Uses for Spying". All Things Digital. 3 Ocak 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 1 Ocak 2014.

- ^ Schneier, Bruce (21 Şubat 2014). "CROSSBEAM: NSA Exploit of the Day". 17 Temmuz 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 1 Şubat 2015.

- ^ a b c d e f g h i j k l "NSA's ANT Division Catalog of Exploits for Nearly Every Major Software/Hardware/Firmware". LeakSource. 30 Aralık 2013. 2 Ocak 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 2 Ocak 2014.

- ^ Darmawan Salihun. "NSA BIOS Backdoor a.k.a. God Mode Malware Part 1: DEITYBOUNCE" January 29th, 2014.

- ^ DEITYBOUNCE NSA ANT catalog page: File:NSA DEITYBOUNCE.jpg

- ^ Schneier, Bruce (25 Şubat 2014). "EBSR: NSA Exploit of the Day". 26 Şubat 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 1 Şubat 2015.

- ^ Whitwam, Ryan (30 Aralık 2013). "The NSA regularly intercepts laptop shipments to implant malware, report says". Extreme Tech. 31 Aralık 2013 tarihinde kaynağından arşivlendi. Erişim tarihi: 1 Ocak 2014.

- ^ Thomson, Iain (31 Aralık 2013). "How the NSA hacks PCs, phones, routers, hard disks 'at speed of light': Spy tech catalog leaks". The Register. 2 Ocak 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 1 Ocak 2014.

- ^ GINSU NSA ANT catalog page: Dosya:NSA_GINSU.jpg

- ^ a b Estes, Adam Clark (31 Aralık 2013). "A Peek Inside The NSA's Spy Gear Catalogue". Gizmodo Australia. 3 Ocak 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 1 Ocak 2014.

- ^ Meyer, David (29 Aralık 2013). "NSA's backdoor catalog exposed: Targets include Juniper, Cisco, Samsung, Huawei". Gigaom. 30 Aralık 2013 tarihinde kaynağından arşivlendi. Erişim tarihi: 1 Ocak 2014.

- ^ Stöcker, Christian; Rosenbach, Marcel (25 Kasım 2014). "Trojaner Regin ist ein Werkzeug von NSA und GCHQ". Spiegel Online (Almanca). 28 Kasım 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 2 Şubat 2015.